법에 명시된 정보보호 침해사고란 정보시스템을 공격하는 행위로 발생한 사태이지만 실무에서는 모든 전자적인 공격에 따라 발생한 피해로 생각한다.

침해사고 공격 기법은 대규모, 분산화, 대중화, 범죄적 성향의 특징을 가지고 있다.

이러한 공격들이 발생한 경우 침해 사고 대응 절차 7단계로 나뉜다.

1 단계 사고 전 준비 과정

- 사고가 발생하기 전에 침해사고 대응팀과 조직적인 대응 준비를 해야한다.

2 단계 사고 탐지 (가장 중요)

- 정보보호 및 네트워크 장비에 의한 이상 징후 탐지

- 관리자에 의한 침해사고의 식별

3 단계 초기 대응

- 초기 조사 수행, 사고 정황에 대한 기본적인 세부 사항을 기록한다.

- 사고 대응팀 신고 및 소집, 침해사고 관련 부서에 통지한다.

4 단계 대응 전략 체계화

- 최적의 전략을 결정하고 관리자의 승인을 획득한다.

- 모든 행동에는 책임이 따르기 때문에 꼭 보고를 하자.

- 초기 조사 결과를 참고하여 소송이 필요한 사항인지를 결정 하여 사고 조사 과정에 수사기관 공조 여부를 판단한다.

5 단계 사고 조사

- 데이터 수집 및 분석을 통해 수행한다.

- 6하원칙을 기반으로 피해 확산 및 사고 재발을 어떻게 방지할 것인지를 결정한다.

6 단계 보고서 작성

- 의자 결정자가 쉽게 이해할 수 있는 형태로 사고에 대한 정확한 보고서를 작성한다.

7 단계 해결

- 차기 유사 공격을 식별 및 예방하기 위한 보안 정책의 수립, 절차 변경, 사건의 기록, 장기 보안 정책 수립, 기술 수정 계획 수립 등을 결정한다.

5단계 사고 조사

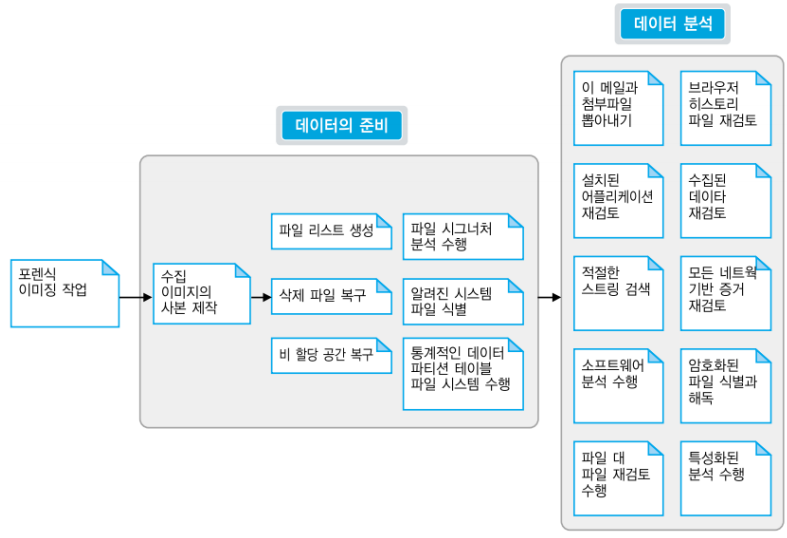

사고 조사 과정은 6하원칙으로 데이터 수집과 자료 분석 단계로 나뉜다.

데이터 수집

- 사건 분석을 하는 동안 깊이 살펴보아야 할 범행들과 단서들의 수집

- 수집한 데이터는 결론을 내는데 필요한 기본 정보들을 제공

요구 사항

- 법적 소송 염두

- 증거가 무결성과 적법성을 유지하도록 디지털 데이터를 수집

- 대량의 데이터를 수집하고 보관

- 컴퓨터 포렌식 기술이 필요

주의 사항

- 컴퓨터 보안 사고의 주변 인물들 중에 사건에 가담하여, 증거를 고의적으로 손상 시킬 여지가 있는 관련자를 증거로부터 격리

- 추가적인 증거나 정보를 축적

- 정보 노출의 범위를 검증

- 사고와 관련된 추가 내부 인원들을 확인

- 네트워크에서 일어난 이벤트의 timeline을 결정

- 대응 방침에 대한 상급자의 확실한 승인을 확보해야 한다.

수집된 데이터의 분석

6단계 보고서 작성

보고서 작성

- 누구나 알기 쉬운 형태로 작성해야 한다.

- 데이터 획득, 보관, 분석 등의 과정을 6하원칙에 따라 명백하고 객관적으로 서술해야 한다.

- 사건의 세부 사항을 정확하게 기술해야 한다.

7단계 복구 및 해결 과정

사고 대응의 마지막 단계는 현재 발생한 사고로 인해 재발의 피해를 막고 방지하기 위한 조치들 이 이루어져야 한다.

조치

- 조직의 위험 우선순위 식별해야 한다.

- 사건의 본질을 기술 : 보안 사고의 원인과 호스트, 네트워크의 복원시 필요한 조치를 취해야 한다.

- 사건의 조치에 필요한 근원적이고 조직적인 원인 파악한다.

- 침해 컴퓨터의 복구한다.

- 네트워크, 호스트에 대해 밝혀진 취약점에 대한 조치를 취해야 한다.

참고문헌: KISA 침해사고 분석 절차 안내서

'Forensic > Incident Response' 카테고리의 다른 글

| [IR] 침해 사고 대응의 7단계(2) (0) | 2021.08.02 |

|---|---|

| [IR] 침해 사고 대응의 7단계 (1) (0) | 2021.08.01 |